Die Meldungen über gehackte WordPress-Installationen reißen nicht ab. Offensichtlich gibt es immer noch viele Webseitenbetreiber, die die Versonen 4.7.0 und 4.7.1 einsetzen. Diese haben mehrere Sicherheitslücken, die mit 4.7.2 geschlossen worden sind. Das Fatale ist, dass WordPress inzwischen so stark verbreitet ist, dass viele Hacker vollkommen automatisch agierende Skripte erstellt haben, die verwundbare Installationen finden und diese gleich übernehmen. Infizierte WordPress-Installationen können den Server so zum Zombie für wirklich bösartige Aktivitäten machen.

Bei der Masse an WordPress-Seiten lohnt sich entsprechender Programmieraufwand, um Installationen mit offenen Lücken zu finden und diese auszunutzen.

Heise berichtet heute mit Bezug auf die Sicherheitsfirma, die die Lücke in der REST-API zuerst gemeldet hat, dass die Angriffe an Intensität und Qualität zunehmen. Während es in der vergangenen Woche eher zu Vandalismus, Verunstaltung und Zerstörung des Contents gekommen sei, seien die Hacker mittlerweile dabei, die gecrackte Installation zum Ausführen von Schadcode zu verwenden, da einfache Zerstörung (Defacement, wie die Sicherheitsforscher das nennen) keinen monetären Wert für sie hat.

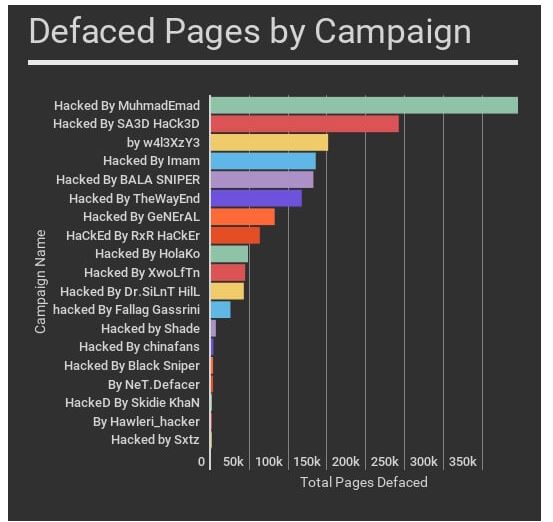

Der WordPress-Plugin-Hersteller Wordfence berichtet von Hackergruppen, die auf den angegriffenen Seiten Hinweise auf die Zerstörer hinterlassen.

Ein Update auf Version 4.7.2 behebt die Probleme – allerdings nur, wenn es noch nicht zu einem Angriff gekommen ist. Das aktuelle und bedrohliche Angriffsmuster ist, die Lücken auszunutzen und PHP-Schadcode so zu platzieren, dass die Installation später für beliebige Zwecke verwendet werden kann, insbesondere, wenn Plugins im Einsatz sind, die PHP-Befehle und Funktionen unterstützen (Exec-PHP, Insert PHP).

Wohin dies führen kann, zeigt eine Untersuchung des amerikanischen Heimatschutzministeriums (Bericht der Homeland Security, PDF mit dem Enhanced Grizzly Steppe Report ) zu den Aktivitäten russischer Hacker und deren Rolle im Präsidentschaftswahlkampf 2016. Analysten vom Wordfence wollen auf Grundlage dieses Berichts und darin veröffentlichter IP-Adressen und anderer Signaturen herausgefunden haben, dass versucht worden sei, WordPress-Installationen gezielt zu infizieren. Die dafür eingesetzte Malware P.A.S. 3.1.0. wäre im Web zu finden und habe ihren Ursprung wohl in der Ukraine.

WordPress-Installationen würden so zu einem zentralen Glied in der Cyber Kill Chain (hier eine eindrucksvolle Grafik davon) wie der Rüstungs- und Technologiekonzern Lockheed Martin dieses Muster von Cyberangriffen nennt. WordPress übernehme die Rolle des Command and Control Servers.