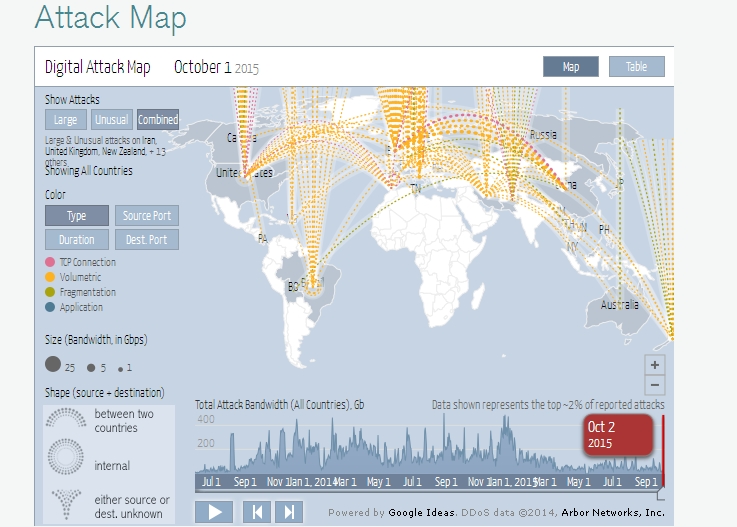

Dass technische Infrastruktur angegriffen wird, ist keine Seltenheit, sondern die Regel. Diese Seite vermittelt einen Eindruck von der aktuellen Angriffsaktivität weltweit: http://www.arbornetworks.com/resources/research/attack-map

Doch fragt man sich oft, was diese Angriffe eigentlich sollen und wer dahintersteckt.

Das Bundesamt für Sicherheit in der Informationstechnologie nennt als Zahl 320.000 DDoS Angriffe in Deutschland im Jahr 2014.

Dabei handelt es sich um ganz unterschiedliche Angriffe: Es kann sich um den Versuch handel, in ein geschütztes System einzudringen, also zum Beispiel einen Server zu hacken, um Daten zu kopieren, zu manipulieren oder zu zerstören. Dabei braucht man nur wenig Bandbreite, denn eigentlich geht es ja darum, unerkannt zu bleiben.

DDoS

Bei Distributed Denial of Service Attacken (Abkürzung DDoS) versucht jemand oder eine ganze Gruppe, durch gezielte Überlastung einen Server oder ein Netzwerk daran zu hindern, korrekt zu funktionieren. Das erfordert viele Verbindungen und viel Bandbreite. Dadurch entgehen einem Onlineshop Gewinne, eine Aktivistengruppe kann Aufmerksamkeit auf sich ziehen wollen oder Konkurrenten werden vorübergehend ausgeschaltet.

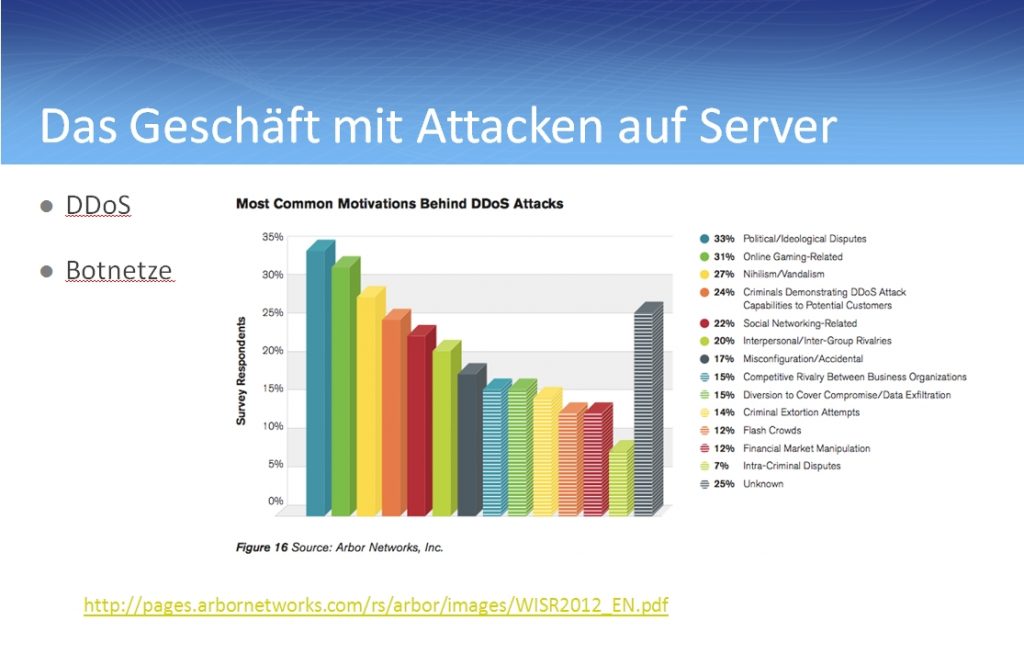

Arbornetworks hat die verschiedenen Muster genauer angesehen und versucht, eine Klassifizierung vorzunehmen, wobei ein und derselbe Angriff manchmal mehreren möglichen Motiven zugeordnet werden kann.

Die Beweggründe

Ein Drittel der Motive für Angriffe lassen sich demnach politischen und ideologischen Streitigkeiten zuordnen. Interessanterweise sind die Angriffswellen aus dem Bereich Gaming fast genauso bedeutsam: 31 Prozent der Angriffe werden dieser Kategorie zugeordnet.

Niedrige Beweggründe wie Vandalismus oder Nihilismus stehen an dritter Stelle mit 27 Prozent, gefolgt von einfachen technischen Demonstrationen, mit denen Kriminelle zeigen, dass sie in der Lage sind, solche Angriffe auszuführen. Oft sind dies dann Vorbereitungen für Erpressungsversuche oder man möchte seine Dienstleistung empfehlen. DDoS Attacken kann man gegen Geld buchen.

Jeweils 22 beziehungsgweise 20 Prozent dürften auf das Konto von Reibereien im Bereich Social Media und anderen eher persönlich gefärbten Rivalitäten gehen. Immerhin 17 Prozent aller Attacken waren aber vielleicht gar nicht beabsichtigt, sondern sind das Resultat fehlerhafter Konfigurationen. In 15 Prozent der Fälle sieht Arbornetworks böse Konkurrenten am Werk, die Businessprozesse anderer stören wollen.

Gegenmaßnahmen

Damit ein großflächiger Angriff gelingen kann, müssen viele Rechner so gesteuert werden, dass sie sinnlose oder störende Anfragen massenhaft an ein definiertes Ziel richten. Das geschieht oft mit Hilfe sogenannter Botnetzwerke. Ein Bot ist hier ein Rechner, der nach einem Hackingangriff zu einer Art ferngesteuertem Zombie geworden ist.

Das ist der Grund, warum viele harmlose Webseiten mit gängigen Content Management Systemen angegriffen werden, meistens automatisch. Bekannte Schwachstellen werden ausgenutzt und Schadcode eingefügt. Damit können dann Kontrollrechner diesen Zombie für Angriffe einspannen. Dieser Vorgang passiert hundert- oder sogar tausendfach.

Als Webseitenbetreiber kann man also Ziel oder eher unbeteiligtes Opfer eines DDoS Angriffs sein.

Wenn Sie sich als Betreiber einer Site den Zorn von Konkurrenten oder missliebigen Gegners zugezogen haben, die dann einen DDoS Angriff starten, mit dem viele Botrechner sinnlose Anfragen an Ihren Server richten, der dann überlastet ist, können Sie selbst zunächst wenig dagegen tun. Sie wissen ja nicht, wer Sie angreift. Selbst wenn Sie wissen, wer dahinter steckt, so ist diese Person oder Organisation nicht rechtlich greifbar.

Dies ist längst ein globales Problem und führt häufig zu Streitigkeiten zwischen Nationen wie USA und China. Beide beschuldigen sich wechselseitig, die technische Infrastruktur des anderen Landes anzugreifen. Doch keiner Seite gelingt es offensichtlich, überzeugende Beweise vorzulegen.

Wie Angriffe überhaupt bemerkt werden

Angriffe fallen dadurch auf, dass die Anfragen an den Server plötzlich schnell ansteigen. Folge: Das System arbeitet einzelne (echte) Anfragen langsamer ab als gewöhnlich: Webseiten werden langsamer oder reagieren gar nicht mehr bis hin zum Timeout.

Möglicherweise ist Ihre Site aber gar nicht Ziel des Angriffs, sondern eher Teil des Kolateralschadens. Angriffe, die sich auf Server richten, ziehen alle auf einem Server untergebrachten Anwendungen in Mitleidenschaft. Das gilt eben auch für Server, die Webseiten ausliefern sollen, wobei viele verschiedene Auftritte auf einem Server untergebracht sind.

Angriffe lassen sich schwer verhindern, da man Zeitpunkt und die Richtung des Angriffs nicht kennt. Sie lassen sich gegebenenfalls aber abwehren.

Schädliche, sinnlose Anfragen weisen oft ein gewissen Muster auf, das es zu erkennen gilt. es gibt aber nicht das eine Muster, das einfach nur gefunden werden muss, um einen Datenstrom als Angriff zu erkennen. Jeder Angriff gestaltet sich etwas anders. Das erschwert die Sache, denn jede falsche Anfrage könnte in diesem Moment auch noch eine echte sein. Dann kann man darangehen, diesen Traffic auszufiltern, wobei eine Falsch-Positiv-Einordnung manchmal vorkommt. Das liegt in der Natur der Sache. Manche Muster sehen aus wie ein Angriff, sind aber keiner.

Das Bundesamt für Sicherheit in der Informationstechnologie hat ebenfalls eine Informationsseite dazu:

https://www.bsi-fuer-buerger.de/BSIFB/DE/GefahrenImNetz/DoS/denialofservice.html

Bleibt zu hoffen, dass das Sicherheitsbewusstsein steigt und die vielen Hunderttausend Betreiber kleiner Webseiten sich darum kümmern, dass Ihre Site möglich schadsoftwarefrei bleibt. Unternehmen haben damit begonnen, Sicherheitsteams aufzustellen, die Bedrohungen erkennen und darauf reagieren können. Auch im Soft- und Hardwarebereich hat sich einiges getan.