Nachdem wir einge Wochen einen neuen automatischen Viren- und Trojanerscanner im Probetrieb getestet haben, können wir nun einen neuen Service ankündigen: goneo wird ab sofort jedem Website-Besitzer, der mit goneo hostet, eine Übersicht über potentiell schädliche Software auf dem Webspace zur Verfügung stellen. Wir schicken Ihnen eine Mail mit potentiell schädlichen Dateien und zeigen das Ergebnis des letzten Scans auch im goneo Kundencenter an.

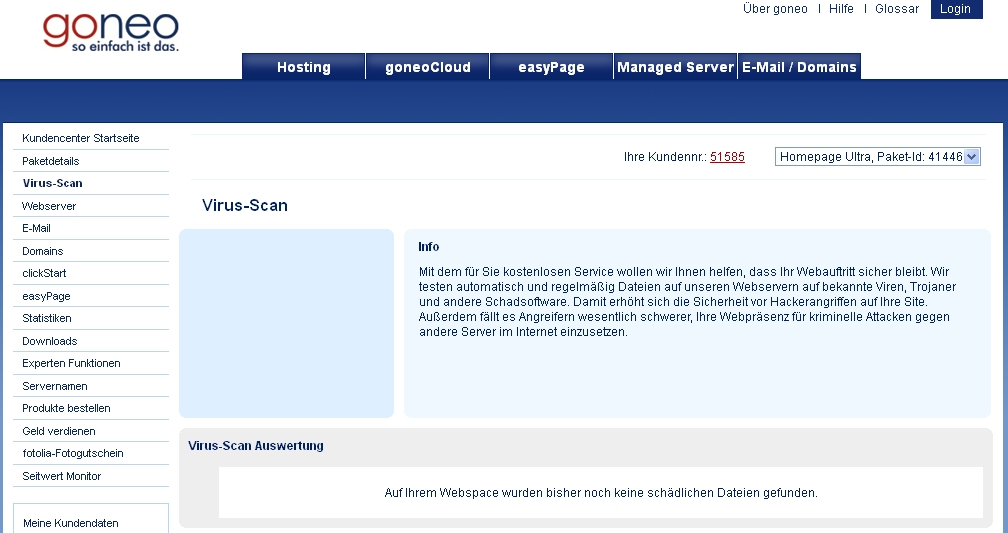

- So sieht ein „sauberer“ Account aus. Unter dem Menüpunkt „Virus-Scan“ zeigt goneo ab sofort eine Liste potentiell schädlicher Dateien an, die Sie dringend löschen sollten, damit Hacker nicht in Ihr CMS eindringen können.

Angriffe auf Websites werden immer zahlreicher und nicht nur für die Webseitenbesitzer belastender. Die beliebtesten Angriffsziele sind nicht mehr – im Unterschied zu früher – Websites, die man aufgrund von inhaltlichen Aussagen, mit denen man nicht einverstanden ist, zerstören oder lahmlegen wollte.

Es geht den Angreifern nicht um Inhalte, nicht um Protest, noch nicht einmal darum, einen Shopkonkurrenten zu schädigen, sondern einfach darum, ein Stück Rechenleistung dem großen Netz aus ferngesteuerten Servern hinzuzufügen.

So laufen Übernahmeversuche von Webservern ab

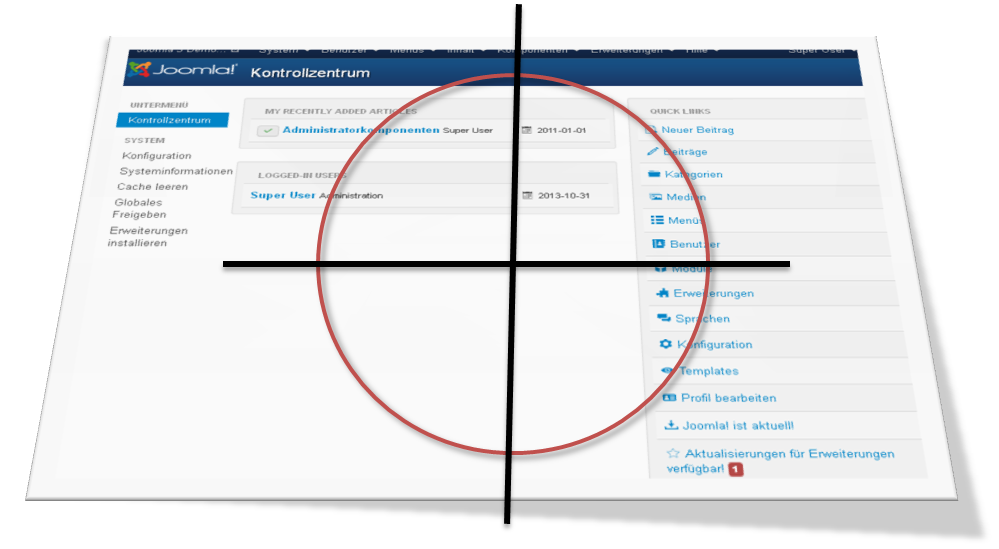

Entsprechend automatisiert werden die Angriffe vorbereitet: Zunächst suchen die Angreifer nach dem der Website zugrundeliegenden Content Management System. Das geht ganz einfach dadurch, dass man die Administrations-URLs aufruft. Wenn man eine Website-Domain kennt, wie etwa www.mein-name.de, dann ist es ein Leichtes, daraus typische Admin-URLs zu generieren, also z.B. www.mein-name.de/wp-admin, wenn man checken will, ob die Website mit WordPress aufgebaut ist. Genauso verfährt man mit Joomla!, Typo3 und anderen weit verbreiteten Systemen.

Dazu muss niemand vor dem PC sitzen. Solche Scans lassen sich leicht automatisieren. Wenn der Server etwas anderes zurück gibt als 404, also einen Fehlercode, der angibt, dass eine solche Seite nicht vorhanden ist, weiß man, dass man eine WordPressinstallation gefunden hat. Das Zwischenergebnis wird gespeichert.

Die Vorbereitungen für eine Übernahme

Nun haben Angreifer so einige Hundert oder auch Tausend Sites mit WordPress gefunden. Nun setzt die zweite Phase ein: Diese Treffer werden daraufhin untersucht, ob nicht irgendwo eine veraltete Komponente mit einer bekannten Sicherheitslücke verwendet wird. Die Wahrscheinlichkeit, fündig zu werden, ist nicht gering. Viele Joomla!- oder WordPress-Übernahmen glücken, weil die Admins es versäumen, die jeweils neusten Versionen der Hauptanwendung und der Plugins zu verwenden.

Ist eine Lücke entdeckt, wird sie, so Phase 3, ausgenutzt und auf entsprechende Weise Schadcode eingeschleust. Bisher wird der Admin von diesem Angriff nich nicht einmal etwas merken. Nun ist ein weiteres System für einen Angriff vorbereitet. Die Übernahme kann beginnen.

Brute Force Attacken auf Passwörter

Selbst wenn keine Sicherheitslücke vorhanden ist: Eine Brute Force Attacke auf den Passwortschutz kann auch zum Ziel führen. Nehmen wir an, ein viel zu leichtes Passwort besteht aus drei Zeichen, dann kann man mit drei Zeichen aus einem Satz von schon mal je 128 Zeichen insgesamt 2.097.152 Variationen herstellen. Nehmen wir weiter an, einfach um sich eine Vorstellung zu machen, es lassen sich pro Sekunde 100 automatisierte Passwort-Tests ausführen, dann braucht man noch nicht einmal sechs Stunden, um ein dreistelliges Passwort zu knacken – einfach durch systematisches Ausprobieren.

Wenn man noch weiß, dass es viele beliebte und oft verwendete Kombinationen aus Zeichen gibt („qwertz“, „letmein“…), dann kann eine solche Attacke weiter optimieren und schnell zum Erfolg kommen.

Was tun Hacker mit übernommenen Servern?

Wenn ein Hacker einen Server in sein Angriffsnetzwerk einbinden will, wird er ihn (auch wieder automatisch) aktivieren und aus der Ferne veranlassen, dass bestimmte Aktionen ausgeführt werden. Das können Distributed Denial of Service Attacken sein (DDosS), um Server zu überlasten, Brute Force Attacken auf andere Websites, massenhafter Mailversand (SPAM) oder die Rechenkraft wird verwendet um Primzahlenzerlegungen großer Zahlen zu berechen, was nötig ist, um Verschlüsselungen zu brechen, aber im Web mit Webservern allerdings vergleichsweise selten vorkommt.

Jeder kann betroffen sein

Mit anderen Worten: Wenn Sie eine Website besitzen, ein CMS einsetzen, können Sie ebenfalls zu den Betroffenen gehören. Daher empfehlen wir, immer stets die aktuellsten Versionen zu verwenden und auch die Plugins, Erweiterungen, Module etc. zu aktualisieren.

Webspace durch Updates sicher halten

Um Ihnen zu helfen, Ihren Webspace sicher zu halten, scannen wir automatisiert und regelmäßig alle Webserver bei goneo auf Schadsoftware ab. Wir setzen heuristische Verfahren für eine proaktive Erkennung ein, genauso wie die Suche nach Signaturen.

Das Ergebnis in Form einer Liste mit verdächtigen Dateien teilen wir Ihnen mit. Sie erhalten eine E-Mail und können auch im goneo Kundencenter unter dem Menüpunkt „Virus-Scan“ das Ergebnis der letzten Überprüfung einsehen.

Ihre Aufgabe: Entfernen Sie die potentiell schädlichen Dateien

Nun müssten Sie handeln. Wenn potentiell schädliche Dateien gefunden werden, sollten Sie diese löschen. Bitte gehen Sie dabei vorsichtig vor. Bevor Sie sich per FTP verbinden, aktualisieren Sie Ihren Virenscanner auf dem PC.

Wenn potentielle Malware gefunden wurde, ist es auch nicht auszuschließen, dass diese Malware durch Ihr FTP-Programm hochgeladen wurde. Es gibt eine Reihe von Angriffsmustern, die über den PC gelaufen sind und nicht direkt über das Web. In diesen Fällen wird der heimische Rechner infiziert, so dass FTP-Zugangsdaten ausspioniert werden (etwa mit einem Keylogger) oder das FTP-Programm so verändert wurde, dass unbemerkt vom User Schadsoftware mit hochgeladen wird, die dann auf dem Server Hintertüren öffnet. Daher ist ein Check des eigenen PC-Systems nötig.

Das Bundesamt für Sicherheit in der Informationstechnik hat gängige CMS untersucht und im Rahmen einer Studie veröffentlicht. Diese ist unter https://www.bsi.bund.de kost/DE/Publikationen/Studien/CMS/Studie_CMS.html kostenlos verfügbar.