Das Sender Policy Framework (SPF) soll helfen, Spam einzudämmen. Das wirkt wie eine Herkulesaufgabe.

Laut Statistiken verbringt der durchschnittliche Mitarbeiter täglich 13 Minuten damit, Spam-E-Mails zu sichten und zu löschen. Diese vermeintlich kleinen Zeitaufwände summieren sich über die Zeit zu großen Zahlen und verursachen entsprechende Produktivitätsverluste. Darüber hinaus birgt Spam erhebliche Sicherheitsrisiken, da er oft als Vehikel für Malware und Phishing-Angriffe dient. Die Kosten für die Bewältigung von Spam und seine negativen Konsequenzen sind beträchtlich.

Wirksamkeit von SPF

Statistiken zeigen, dass SPF eine wirksame Methode ist, um den Zustrom von Spam zu reduzieren. Laut einer Studie des Anti-Phishing Working Group (APWG) führte die korrekte Implementierung von SPF zu einer durchschnittlichen Reduzierung von Spam um 68,9%. Dieser signifikante Rückgang macht deutlich, welchen Beitrag SPF zur Reduzierung von Spam leisten kann.

Daten aus dem Bereich der Cybersecurity legen nahe, dass SPF die Wahrscheinlichkeit von erfolgreichen Phishing-Angriffen erheblich verringert. Phishing-Angriffe, die auf gefälschten E-Mails basieren, verlieren an Effektivität, wenn SPF-Konfigurationen ordnungsgemäß und konsequent umgesetzt werden. Dies trägt dazu bei, sensible Daten und Finanzmittel vor Bedrohungen zu schützen.

Kampf gegen E-Mail-Spoofing

SPF ist eine Methode, die E-Mail-Spoofings verhindern kann. Dabei ist das wichtigste Ziel, dass Mailserver sicherstellen können, dass eine E-Mail, die von einem bestimmten Domain-Namen kommt, tatsächlich von diesem Server und nicht von einem Betrüger kommt.

E-Mail-Spoofing ist eine prominente Taktik, die in Phishing- und Spam-Kampagnen verwendet wird und bei der die Absender-Adresse einer E-Mail gefälscht wird. Bei einem erfolgreichen Spoofing-Angriff erscheint eine E-Mail so, als ob sie von einer bekannten oder vertrauenswürdigen Quelle stammt, obwohl sie tatsächlich von einem Angreifer versendet wurde.

Ziel der Angreifer ist es, Empfänger dazu zu verleiten, schädliche Mail-Anhänge zu öffnen, Links zu präparierten Websites anzuklicken oder vertrauliche Informationen preiszugeben. Es kann auch dazu verwendet werden, Spam-Filter zu umgehen und den Ruf der gefälschten Absenderadresse zu schädigen.

Viele Spam-Mails nutzen diese Taktiken. Technisch gesehen wird die Spam-Mail von einem Server abgeschickt, der eigentlich diese Mail mit der angegebenen Adresse gar nicht abschicken dürfte. Das SPF kann helfen, zu prüfen, ob der sendende Server berechtigt ist, die Mail mit der Absenderadresse zu versenden.

Zwar kann SPF das Versenden nicht verhindern, ermöglicht aber auf Empfängerseite auf recht einfache wie ressourcenschonende Weise zu prüfen, ob eine E-Mail als Spam betrachtet werden sollte oder nicht. Falls ja, wird diese eben nicht in das Empfänger-Postfach geleitet, sondern gelöscht oder zumindest mit einer entsprechenden Markierung versehen.

SPF funktioniert durch das Hinzufügen von speziellen SPF-Datensätzen oder Einträgen in die DNS-Einträge einer Domain. Das Domain Name System (DNS) ist ein weltweit verteiltes System, mit dem für Menschen lesbare und merkbare Domainnamen in konkrete Rechneradressen (IP-Adressen) „aufgelöst“ werden. Diese Datensätze stellen eine Liste der Server dar, die berechtigt sind, E-Mails im Namen einer bestimmten Domain senden zu dürfen.

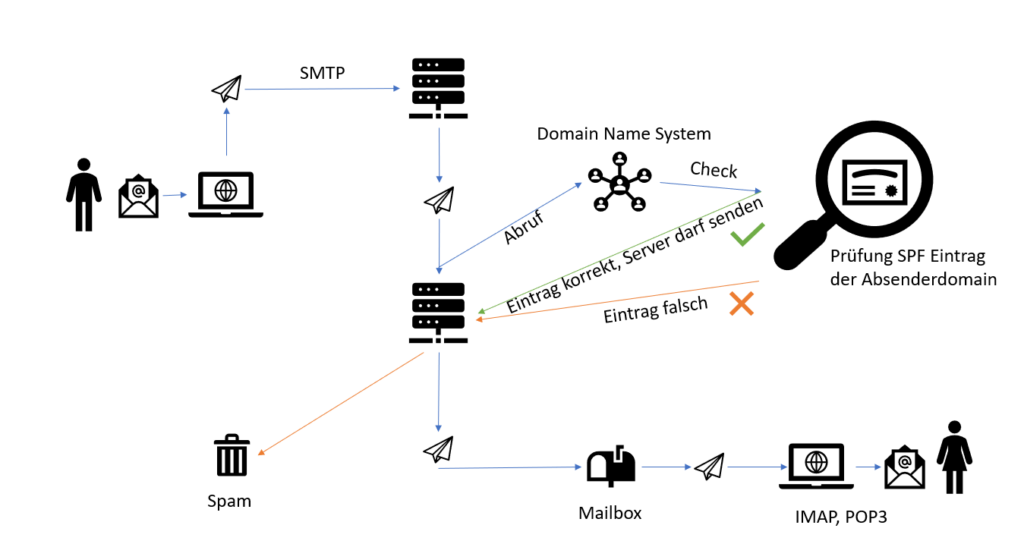

So arbeitet der SPF-Prüfmechanismus

Wenn eine E-Mail gesendet wird, prüft der Empfänger-Server den SPF-Datensatz über DNS. Die Angaben zu einer Domain werden gesucht, es wird nach einem SPF-Eintrag gesucht und falls einer vorhanden ist, kann der Server prüfen, ob der tatsächliche absendende Server, dessen IP bekannt ist, in der SPF-Liste der bereichtigten Absenderserver vorhanden ist.

Wenn die IP-Adresse des Absenders in der SPF-Liste enthalten ist, akzeptiert der Server die E-Mail. Wenn nicht, kann die E-Mail entweder abgelehnt oder als SPAM markiert werden. Was konkret passiert, entscheidet der Empfängerserver je nach Vorgaben.

Das hilft, die Menge an Phishing-E-Mails mit gefälschtem Absender zu reduzieren, was zur allgemeinen E-Mail-Sicherheit beiträgt.

Die SPF-Datensätze

Die SPF-Datensätze sind Einträge, die zu den vorhandenen Angaben im Domain Name System (DNS) für einen Domainnamen hinzugefügt werden. Sie legen fest, welche Mailserver berechtigt sind, E-Mails im Namen einer bestimmten Domain zu senden.

Ein SPF-Eintrag sieht typischerweise so aus:

v=spf1 ip4:192.0.2.0/24 ip4:192.168.100.123 a -all

Hier ist, was jeder Teil bedeutet:

- „v=spf1“ :

Diese Zeichenfolge ist ein Identifikator, der sagt, dass dies ein SPF-Eintrag ist. - „ip4:192.168.2.0/24“:

Dies zeigt, dass E-Mails, die von der IP-Adresse 192.168.2.0 bis 192.168.2.255 gesendet werden, authentifiziert sind. - „ip4:192.168.100.123“

Dies zeigt, dass die IP-Adresse 192.168.100.123 ebenfalls authentifiziert ist. - „a“

Dies bedeutet, dass jede IP-Adresse in einem „A“-Eintrag der DNS-Einträge der Domain authentifiziert ist. - „-all“

Dies bedeutet, dass keine E-Mails von einer IP-Adresse, die nicht bereits als authentifiziert aufgeführt ist, akzeptiert werden sollten.

Was SPF nicht verhindern kann

SPF kann nicht davor schützen, dass Betrüger versuchen können, Mailempfängerdurch die angezeigte Absenderangabe direkt zu täuschen: Mailprogramme zeigen das an, was unter „From:“ im Mailheader (den Kopfdaten der Nachricht) steht. Dort steht in der Regel keine E-Mailadresse, sondern irgendein Name, der vom absendenden Mailprogramm festgelegt wird. Meist ist dies ein ausgeschriebener Name, der aber auch plump gefälscht werden kann.

Fazit

Neben SPF gibt es einige weitere Methoden, die ähnlich funktionieren und auf Einträge zu einem Domainnamen im Domain Name System setzen. So ist bei goneo für den Mailtransport standardmäßig DKIM implementiert.

DKIM arbeitet mit Signaturen sowie mit dem Prinzip von öffentlichen und privaten Schlüsseln und kann auch sicherstellen, dass die Mail beim Transport nicht verändert worden ist.

Der Absender einer E-Mail verwendet einen privaten Schlüssel, um eine eindeutige digitale Signatur für die E-Mail zu erstellen. Diese Signatur wird in den Header der E-Mail eingefügt.

Der öffentliche Schlüssel, der zum Überprüfen der digitalen Signatur verwendet wird, wird im DNS (Domain Name System) des Absenderdomains veröffentlicht. Dieser öffentliche Schlüssel ist im Prinzip für jeden zugänglich. Der Empfänger des E-Mailservers verwendet den im DNS auffindbaren öffentlichen Schlüssel, um die digitale Signatur zu überprüfen.

Wenn die Signatur gültig ist und die E-Mail während des Transports nicht manipuliert wurde, wird die Nachricht als authentisch und vertrauenswürdig angesehen.

Bei SPF müssen keine Signaturen verarbeitet werden (was in der Masse maschinenlastig werden kann), so dass Einträge in die TXT-Felder der Domainparameter im DNS reichen. Diese kann man als Mailnutzer oder -nutzerin oft selbst eintragen. Zusätzlich muss auf Seiten des Empfängers SPF geprüft werden und es muss festgelegt sein, was mit der Mail unter gegebenen Umständen passieren soll. Ansonsten sind die SPF-Einträge wirkungslos.

SPF bei goneo einrichten:

https://www.goneo.de/hilfe/domains/spf

SPF für eine Domain überprüfen

3 Antworten auf „SPF: Was tut das Sender Policy Framework?“