Fast jeder hat in vergangenen Spam-Wellen schon Mails mit einem Anhang erhalten. Die Betreffzeile suggeriert oft, dass es sich um eine Bestätigung für eine Bestellung handelt, deine eingegangene Zahlung oder Kontobelastung.

Mail mit drohendem oder extrem vielversprechendem Betreff?

Klicke nicht sofort auf den Mailanhang! Zähle erst langsam rückwärts: 10…0

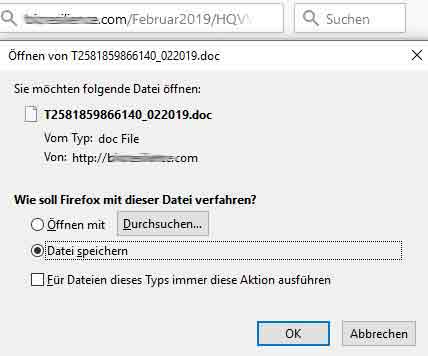

In vielen Fällen handelte es sich um Anhänge mit Dateien im Word-„docx“-Format. Diese Anhänge sind toxisch, denn solche Word-Dateien können Makros enthalten, die auf dem Computer, auf dem sie geöffnet werden, ausgeführt werden. Zwar warnt die Word-Anwendung vor solchen Dateien, doch leider ist man als User schnell geneigt, diese Warnung zu ignorieren und einen fatalen Klick zuviel auszuführen.

Scams, die auf Social Engineering setzen

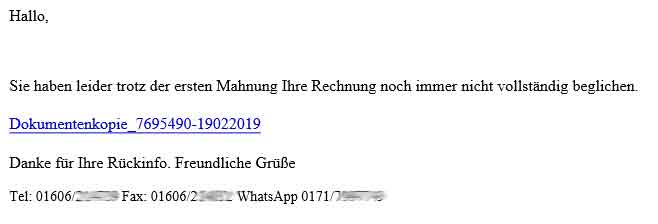

Makros in Word-Dateien starten nur, wenn der User sein Okay in Form eines Klicks gibt. Weil aber die Betreffzeile und der Text der gefälschten Mail Dringlichkeit vortäuschen oder – in anderen Fällen – unglaubliches Glück versprechen, sinkt die Vorsicht und die Skepsis beim User. Das passiert, wenn man sich erschreckt, zum Beispiel über eine angeblich hohe Rechnung für etwas, was man gar nicht bestellt hat oder über das vermeintliche Glück, dass angeblich jemand irrtümlicherweise ein wertvolles Paket zustellen möchte.

Der Empfänger eines solchen E-Mail soll zum Doppel-Klick auf den Anhang verleitet werden. Damit startet der Download des Anhangs, die zugeordnete Anwendung wird geöffnet und der Anhang in die Anwendung geladen. Je nach Situation und Sicherheitseinstellung auf dem Gerät zeigt der Bildschirm noch eine Warnung. Meist ist noch eine User-Interaktion nötig. Die technischen Schutzmaßnahmen wurde ausgehebelt.

Angst oder Gier funktionieren am besten als Trigger für Doppelklicks

Die Cover-Stories in den Spammails sind sehr unterschiedlich. Manchmal ahmen Spammer das Erscheinungsbild von Servicemails bekannter Anbieter nach, teilweise auch täuschend echt. Unter Umständen kennt man den angeblichen Absender sogar. In anderen Fällen verspricht die Mail einen großen Vorteil. So werden Wissenschaftler oder Ingenieure augenscheinlich zu einer wichtigen Konferenz als Redner eingeladen – das ist für bestimmte Berufsgruppen höchst erstrebenswert. Die Aussicht darauf lässt jede Vorsicht schwinden. Angst oder Gier sind wichtige Motivatoren für übereilte Handlungen.

Durch die Kombination an Signalen, die eine gewisse Vertrauenswürdigkeit des Absenders erzeugen, gepaart mit der Neugierde oder Aufregung, die sich aufgrund der Versprechungen im Inhalt einstellen, steigt die Wahrscheinlichkeit, diese Warnung wegzuklicken und damit zu ignorieren.

Privatleute sind oft mit Verschlüsselungstrojanern konfrontiert. Oder es wird versucht, den Empfänger auf eine gefälschte Login-Seite zu locken, die gemäß der eines Onlineservices nachgebaut wurde. Damit ergaunern sich die Hacker Nutzername und Passwort.

Ein Teil dieser sogenannten Scam-Angriffe richten sich vornehmlich gegen Unternehmen. Anderen Angreifern geht es darum, Schadsoftware in ein Unternehmen oder eine Organisation einzuschleusen, die im Netzwerk geheime Hintertüren öffnet oder Daten ausspäht und ausleitet. Dies bleibt dann oft unentdeckt. Warum?

Warum Social Hacks so gut funktionieren

Die Mailinhalte selbst sind so gestrickt, dass sie geeignet sind, beim unbedarften Angestellten einen Schreck auszulösen. Daher steht oft „Mahnung“, „Abmahnung“, „Rechnung“, „Lieferschein“ im Betreff. Der Angestellte hat nun Angst, etwas falsch gemacht zu haben und Ärger zu bekommen. In vielen Firmen regieren die Choleriker und der Angestellte hat Angst vor seinem nächsten Tobsuchtsanfall. Durch diesen Schreck senkt sich die Sensibilität, der Angestellte wird unvorsichtig im Umgang mit der E-Mail.

Klickt er fatalerweise auch die Warnung weg und merkt erst als es zu spät ist, dass dieser Mailanhang nicht echt sein kann, ist die Schadwirkung eventuell schon eingetreten und der Virus oder Trojaner beginnt sein Werk. Da es aber die Fehlerkultur in der Firma oft nicht zulässt, das Versehen zuzugeben und die zuständigen Kollegen zu warnen, wird das Problem vertuscht.

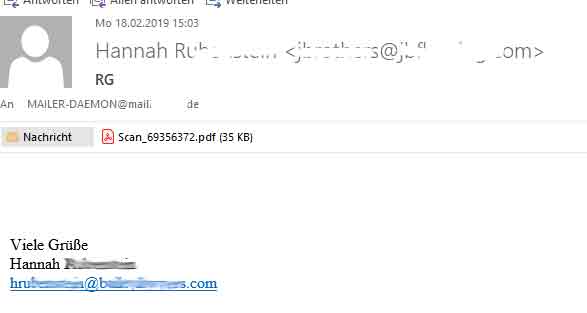

Beliebt ist auch, den schädlichen Mailanhang als Scan eines Dokuments zu tarnen. In Büros ist es üblich, Papierdokumente mittels eines Kopier-/Fax-/Scankombigeräts zu digitalisieren, damit man die Informationen per Mail weiterbearbeiten oder archivieren kann. Dazu kann man sich die gescannten Dokumente per E-Mail an das interne Mailpostfach schicken. Weil das zur Alltagsroutine gehört, klickt man als Angestellter schnell mal auf einen Anhang, der einfach nur „Scan12345xyz“ heißt.

Um Unternehmensnetzwerke zu schützen, sind Firmen dazu übergegangen, Mails mit Office-Anhängen komplett zu blockieren. Allerdings kann sich heute höchstens noch die öffentliche Verwaltung leisten, einen Dokumentenaustausch und damit eine Zusammenarbeit zwischen Kunden und Lieferanten oder Mitglieder größerer Teams entsprechend zu erschweren. Makros sind manchmal einfach notwendig, damit das Dokument seinen Zweck erfüllen kann.

Angreifer verknüpfen Dokumente mit bösen Makros mit PDF Dateien

Auch die kriminellen Hacker, die Schadsoftware auf dem Zielgerät platzieren wollen, finden Umwege. Das Format PDF gilt bei vielen Usern als sicher, da die Inhalte vermeintlich nicht veränderbar sind und kein Code ausgeführt wird. Das stimmt so leider nicht. PDF-Dokumente lassen sich mit Scriptanweisungen versehen, die den Client, mit denen das Dokument aufgerufen wird (also beispielsweise den Browser) zur Ausführung von Abläufen veranlassen können.

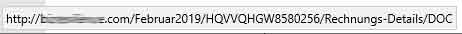

So lassen sich in PDF-Dateien andere Dateien einbetten, zum Beispiel Word-Dokumente, die dann auch wiederum nach einer Warnung geöffnet werden können und in diesem Fall eventuell Makros zur Ausführung bringen. Während die PDF-Dateien etwa JavaScript enthalten und damit gegebenenfalls Skripte ausführen, die zunächst an sich keine so tiefgreifenden Rechte besitzen, um wirklich fatalen Code zur Ausführung bringen können, können geöffnete Office-Makros viel mehr Schaden anrichten. Das heißt: Der Klick auf einen PDF-Anhang öffnet das PDF mit einem PDF-Anzeigeprogramm und startet ein Javascript-Skript, das ein eingebettetes Word-Dokument enthält, das wiederum schädliche Office-Makros enthält. Leider sieht man es der PDF-Datei nicht an, dass darin ein Office-Dokument eingepackt ist.

Der Hersteller von Antivirensoftware, Kaspersky hat hier die häufigsten Spam/Phishing-Angriffsmuster zusammengestellt und schreibt in einem anderen Blogbeitrag, dass es Angreifer zur Zeit sehr auf kleine und mittlere Unternehmen abgesehen hätten, sogenannte SMEs. In diesem Beitrag werden speziell die Trojaner RTM und Butrap genannt. Beide sind darauf ausgelegt, Bankdaten abzugreifen. Im Erfolgsfall wird das Konto der Firma geplündert.

Wie man sich schützt

Allgemein wird u.a. von Kaspersky empfohlen:

- Alle Updates und Sicherheitspatches sofort einspielen. Immer.

- Fernbedienungssoftware oder Tools, die von extern Zugriff erlaufen, sollten nicht verwendet werden.

- Keine ungeprüften Programme, Erweiterungen, Tools installieren.

- Education: Das Sicherheitsbewusstsein im Betrieb stärken, auch was Phishing-Versuche angeht.

Für Firmen mit entsprechender Organisation und etablierten, dokumentierten Sicherheitsprozessen ist dies womöglich leichter als in der Drei-Mann/Frau-Mikrounternehmung, in der sich jeder um fast alles kümmern muss. Da gibt es keinen IT-Sicherheitsbeauftragten oder gar ein Team, das sich ans Werk machen kann.

Da der Angriffsvektor auf psychologische Effekte setzt, im Verhalten zu triggern, sind auch die vielversprechendsten Gegenmaßnahmen psychologischer Natur. Der vielleicht sicherste Schutz ist, die Nerven zu behalten, auch wenn die Betreffzeile erst einmal Schreck oder Vorfreude auslöst. Es soll helfen, von 10 auf 0 rückwärts zu zählen.

Manchmal – und meist aber leider erst auf den zweiten Blick – stellt man mehr oder weniger auffällige Merkwürdigkeiten, Inkonsistenzen in der Mail, fest: Die Mail sieht auf den ersten Blick echt aus und grundsätzlich könnte es wirklich sein, dass der Anbieter, der da nachgeahmt wird, eine solche Mail regelmäßig sendet, doch die fehlende oder falsche Personalisierung in der Anrede, Kundennummer oder Adresse ist auffällig.

Allerdings stellt man fest, dass die Genauigkeit, mit der echte Servicemails nachgeahmt werden, stetig steigt. Früher waren betrügerische Mails recht gut an der verwendeten Sprache zu identifizieren.

Mail-Absender-Fälschungen erkennen

Den aktuell besten Hinweis auf eine Fälschung erhält man, wenn man sich die Absenderangaben der Mail ansieht.

Hierzu muss man wissen, dass es bei einer E-Mail eine Absenderadresse im Format local@domain.cc gibt und ein sogenanntes „friendly-from“. Als Absender einer Mail kann man mit entsprechendem betrügerischen Vorsatz eine wohlbekannte „friendly-from“-Angabe einsetzen. Dies ist technisch nicht schwierig. Man fälscht also den Absender. Das Bundesamt für Sicherheit in der Informationstechnik hat zum Thema gefälschte Mailabsender einen ausführlichen Beitrag veröffentlicht.

Der echte Absender lässt sich zwar grundsätzlich auch fälschen, aber viele Antispam- und Antifraud-Maßnahmen bei den E-Mailprovidern verweigern die Weiterleitung bzw. Zustellung von Mails, wenn die echte Absenderadresse gefälscht ist und die E-Mail nicht wirklich vom sendenden Server abgesandt wurde. Daher verwenden Spammer und Scammer echte E-Mailadressen auf Server, zu denen sie sich vorher illegalerweise Zutritt verschafft haben. Im Regelfall stimmen „friendly-from“ und Absender-E-Mail-Adresse überhaupt nicht überein. Allerdings ist es auch nicht unüblich, dass sich Scammer Domainamen registrieren, die wie die Domains bekannter Unternehmen und Dienstleister aussehen oder an diese erinnern.

Nicht ohne Komplexität, aber effizient: Sieh dir den E-Mail-Header genauer an

Domainregistrare und Provider haben die Domainspähre glücklicherweise etwas besser unter Kontrolle als die E-Maildienste. Domains lassen sich nur in sehr seltenen Fällen kostenlos registrieren. Will man einen Domainnamen in betrügerischer Absicht registrieren, ist die Wahrscheinlichkeit deutlich größer, dass dieses Ansinnen in der Prozesskette auffällt, sei es, weil ein Markenname als Teil des Domainnamens verwendet werden soll oder weil versucht wird, mit gestohlenen Kreditkartendaten zu bezahlen. Zudem muss bei den meisten Domainregistrierungen eine Identität und eine Postadresse angegeben werden, die je nach Top Level Domain (Domainendung) unterschiedlich streng überprüft wird.

Für Scammer attraktive Top Level Domains kosten entsprechend hohe Gebühren, so dass sich die Registrierungen nicht beliebig skalieren lassen. Das Geschäft von Scammern basiert auf der Möglichkeit, die Menge nach oben skalieren zu können, ohne große Kosten zu produzieren.

Man sollte sich nicht scheuen, sogenannte Abuse-Meldungen an die Provider zu schicken, von denen die schädlichen Mails gesendet werden oder an die Hoster, die die Landeseiten für gefälschte Loginprozesse bereitstellen. Leider erkennt man, im Falle einer E-Mail, den sendenden Server erst bei der Inspektion des E-Mail-Headers und der Angaben, die dort hinterlegt sind.

Etwas bequemer gelingt dies mit der Nutzung eines Onlinetools wie dem Email Header Analyzer von MXTools. Eine Alternative dazu ist der E-Mail Header Analyzer von Gaijin.at. Dennoch ist etwas Erfahrung im Interpretieren dieser Angaben unerlässlich. Wer tiefer einsteigen möchte, dem sei https://th-h.de/net/usenet/faqs/headerfaq/ empfohlen.

Entsprechend sollte für Webseitenbetreiber die Maxime gelten, auch die Features, die der Hoster bereitstellt, abzusichern. Beliebst ist der Versuch, eine eingesetzte Webanwendung zu übernehmen. In vielen Artikeln haben wir über das Thema Sicherheit bereits berichtet.

Die Angriffsvektoren sind auch hier vielfältig und den Hackern fällt immer wieder etwas Neues ein. Daher sollte der Passwortsicherheit eine hohe Bedeutung zugemessen werden. Außerdem kann man zusätzlich empfehlen:

- Immer die neuste Version einer (Open-Source-)Webanwendung einsetzen.

- Passwörter für Datenbanken, SFTP und dergleichen sicher gestalten und geheim halten.

- Feeds abonnieren, die sich auf die Sicherheitsaspekte der Webanwendung beziehen (oder Blogs der Hersteller abonnieren).

- Die Ressourcen des Bundesamts für Sicherheit in der Informationstechnik nutzen, u.a. die Newsletter abonnieren, die aktuelle Bedrohungen melden.

- Sicherheitsfeatures der Anwendungen nutzen, z.B. die Zweifaktorauthentifizierung.

Auch via Twitter melden diverse Organisationen aktuelle Bedrohungen:

CERT-Bund ist das Computer-Notfallteam des Bundesamts für Sicherheit in der Informationstechnik (BSI).

Die Zielgruppe des Computer-Notfallteams (CERT) des BSI sind in erster Linie Behörden. Das BSI veröffentlicht aber auch einige Warn- und Informationsdienste für die Allgemeinheit. Diese lassen sich auch personalisieren und abonnieren.

Email Header checken funktioniert eigentlich immer ganz gut, wenn man ein wenig Ahnung hat. Aber auch für Laien sollte es offensichtlich sein, wenn dort irgendwo unter „sent by…“ dann statt einer offiziellen Firma irgendeine dubiose Email-Adresse auftaucht

Vielen Dank für den ausführlichen und vor allem praxisnahen Artikel. Mich nerven diese ganzen Betrugsversuche einfach nur noch und halten mich vor allem von der täglichen Arbeit ab – trotz Spam-Filter. Gefühlt wird es von Jahr zu Jahr mehr. Gibt es eigentlich irgendwo eine Statistik, welche zeigt, wie es sich mit der Häufigkeit solcher E-Mails verhält? Mein Eindruck ist, dass noch immer manche Schlüsselwöter wie „Abmahnung“, „Mahnung“ oder „Rechnung“ sehr gut „funktionieren“ und den User dazu verleiten, im Sinne des Absenders falsch zu handeln.

Das ist wirklich wichtig, ich habe selbst schon danach gesucht.