Die Zwei-Faktor-Authentifizierung oder Zwei-Faktor-Authentisierung, kurz: 2FA, ist eine Art Rettungsanker für den Fall, dass unberechtigte Personen die Zugangsdaten für einen Onlinedienst kennen. Wir haben schon oft gewarnt, dass Phisher unterwegs sind. Als „Phishing“ bezeichnet man eine illegale Aktivität.

Mit dieser Aktivität versuchen Cyberkriminelle Zugangsdaten zu geschützten Onlinebereichen bei Banken und Servicedienstleistern zu erbeuten. Das trifft nun auch die Kunden und Nutzer von Hosting-Providern wie goneo.

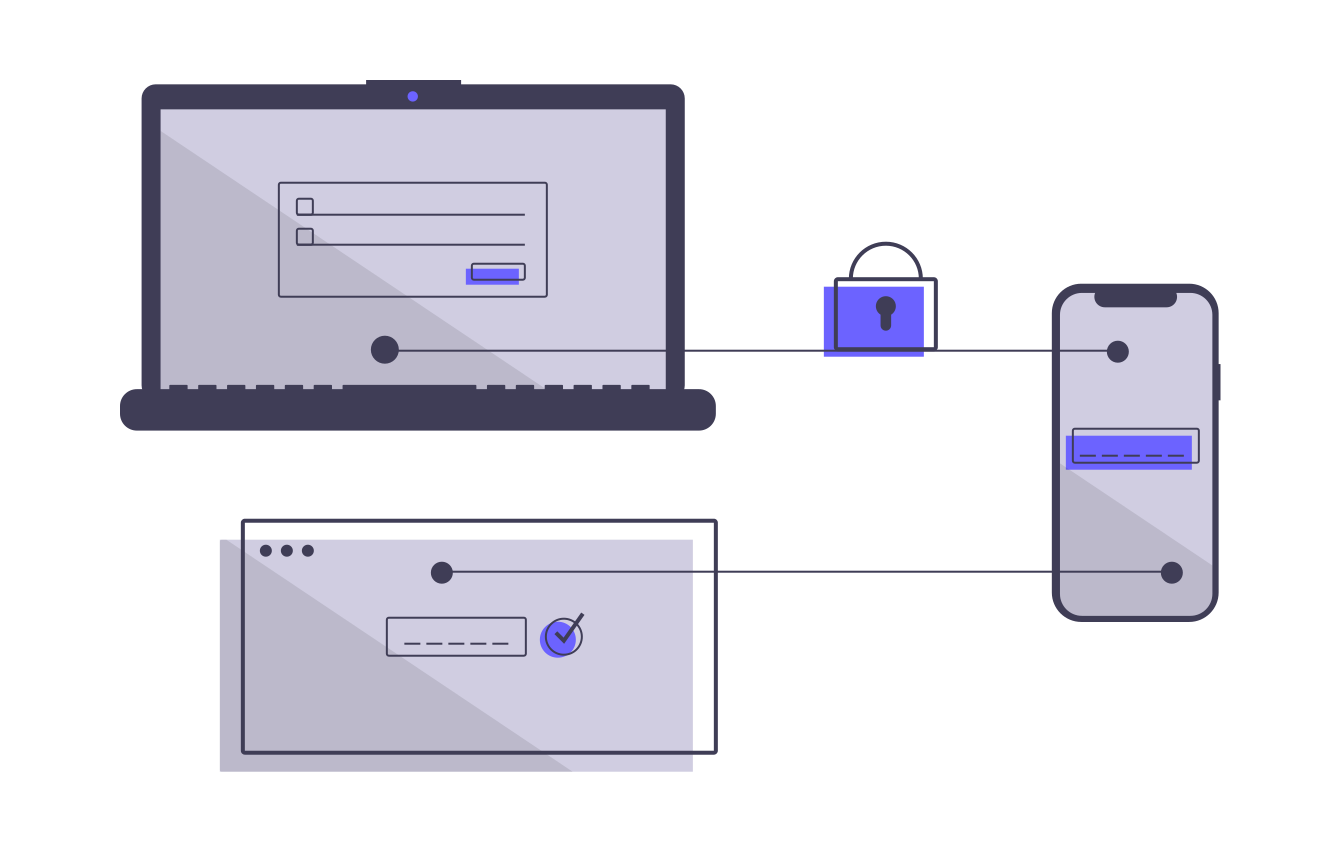

Einige Zugänge zu Onlineservices lassen sich schützen, indem man ein zweites Passwort fordert. Dieses ist bei diesem Sicherheitsverfahren allerdings meist nur eine kurze Zeit lang gültig und wird automatisch erzeugt. Es wird in dem Moment übermittelt, wenn man sich anmelden will. Verwendet wird dafür idealerweise ein anderes Gerät wie zum Beispiel ein Smartphone. Diese Absicherung mit einem zweiten Faktor muss der Benutzer beziehungsweise die Benutzerin allerdings aktivieren. Ein zusätzlicher Aufwand, ja, aber es gibt gute Gründe, diese zusätzliche Hürde aufzustellen.

„2FA: So wichtig ist ein zweiter Sicherheitsfaktor“ weiterlesen