Vielleicht haben Sie von einem Sicherheitsproblem gelesen, dass die SSL-Verschlüsselung betrifft und als Freak Attack benannt wird. goneo Sites sind davon nicht betroffen, weder Kundenwebsites noch Sites unter goneo.de. Allerdings sind uns einige andere deutsche Hostnamen begegnet, die betroffen sind.

Die eher offizielle Bezeichnung für Freak Attack ist CVE-2015-0204. Das Problem besteht darin, dass mittels einer Mann-in-der-Mitte-Attacke verschlüsselter Datenverkehr unter bestimmten Umständen mitgeschnitten und sogar verändert werden kann.

Ursächlich ist dafür eine nach wie vor aktive Funktion, die in früheren Zeiten dafür sorgen sollte, dass starke Verschlüsselung aus den USA, die eine Zeit lang Exportbeschränkungen unterlag, bei der Protokoll-Aushandlung zwischen Client und Server auf eine schwächere Variante heruntergeschraubt wird.

Die schwächere Variante der Verschlüsselungsmethoden (Ciphers), die erlaubterweise exportiert werden durften, arbeiten mit 512 Byte an Schlüssellänge und gelten als nicht mehr sicher. Sie können heute wohl in akzeptabler Zeit geknackt werden.

Nach einem Bericht von heise (http://www.heise.de/newsticker/meldung/Freak-Attack-SSL-Verschluesselung-von-Millionen-Webseiten-angreifbar-2566444.html) gibt es offensichtlich sehr viele potentiell angreifbare Sites, viele in den USA.

Für einen erfolgreichen Angriff muss die Bedingung erfüllt sein, dass sowohl Client als auch Webserver die schwachen Export-Ciphers zulassen. Clientseitig sind Geräte von Apple und Geräte mit Android davon betroffen. Zudem muss man in die Mitte kommen, das heißt, man muss Zugriff auf den Datenverkehr bekommen.

Natürlich haben wir bei goneo unsere Systeme gecheckt und können Entwarnung geben.

Wir nutzen keine ehemaligen Export-fähigen Ciphers und auch keine SSL Komponenten, die dieses Verhalten ermöglichen.

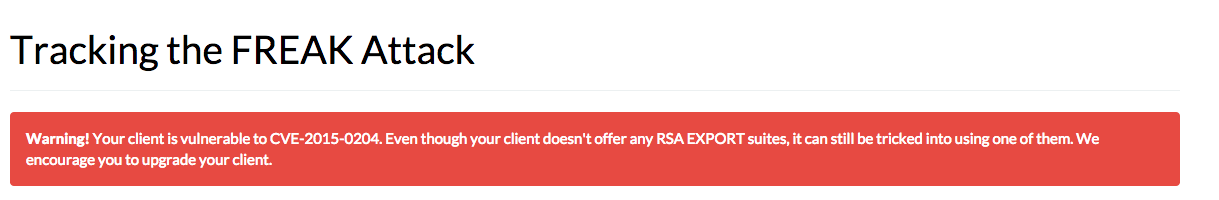

Unter https://freakattack.com/ kann man testen, wie die Client-Version auf CVE-2015-0204 reagiert. Auf dieser Seite sind auch Server mit Domainnamen aufgelistet, die so potentiell korrumpierbar sind.

Als Hostnamen mit .de fallen auf:

giga.de

testberichte.de

filmstarts.de

markt.de

t3n.de

pcgameshardware.de